Siga ZDNET: Adicione-nos como fonte preferencial no Google.

Principais conclusões da ZDNET

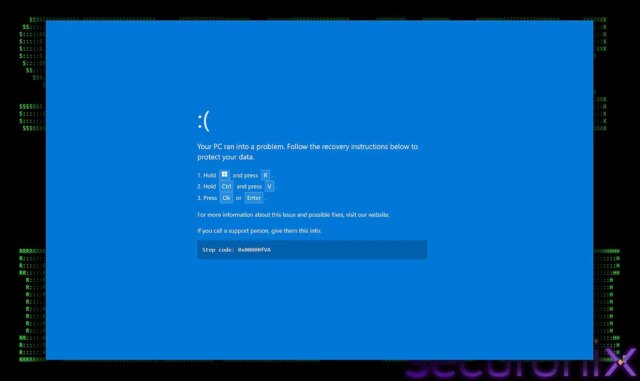

- Uma nova campanha cria um BSOD falso para instalar malware.

- A campanha engana os usuários para que instalem um trojan de acesso remoto.

- Se executado, o RAT pode acessar remotamente o PC infectado.

A tela azul (ou tela preta) da morte do Home windows normalmente é um sinal de que ocorreu algum erro ou conflito irrecuperável. Agora, os cibercriminosos estão usando o temido BSOD como uma forma de enganar as pessoas para que executem malware.

Em um novo campanha de malware rastreada pela empresa de segurança cibernética Securonixos invasores estão usando a engenharia social ClickFix, CAPTCHAs falsos e BSODs falsos para convencer as vítimas a copiar e colar códigos maliciosos. Uma vez executado, o código implanta um RAT (trojan de acesso remoto) vinculado à Rússia que permite que os criminosos assumam remotamente o controle do PC e implantem malware adicional.

Além disso: 9 coisas que sempre faço depois de configurar o Home windows 11 – e por que você deveria fazer o mesmo

Voltada para a indústria hoteleira e hoteleira, a campanha batizada de PHALT#BLYX é descrita pela Securonix como uma cadeia de infecção em vários estágios, pois conduz suas vítimas por uma série de etapas.

Como funciona o ataque

O ataque começa com um e-mail de phishing que contém um hyperlink para um web site falso disfarçado de agência de viagens on-line Reserving.com. O e-mail aparentemente inclui uma solicitação para cancelar uma reserva para convencer o destinatário a interagir com ela. Selecionar o hyperlink para o web site exibe uma página com um immediate CAPTCHA falso que aciona o BSOD falso.

A partir daí, a campanha se transforma em uma tática infame ClickFix, que visa induzir as pessoas a se infectarem, copiando e colando código ou iniciando determinados comandos em seus sistemas. Nesse caso, o destinatário é instruído a corrigir o BSOD copiando e colando um script malicioso na caixa de diálogo de execução do Home windows.

Adotar a tática ClickFix executa um comando do PowerShell que baixa e executa um arquivo de projeto MSBuild chamado v.proj. Neste ponto, o malware é inteligente o suficiente para desativar o Home windows Defender e continuar sem ser detectado. Ele também estabelece persistência configurando-se como uma URL na pasta de inicialização, para que seja carregado automaticamente sempre que o Home windows for iniciado.

Além disso: este novo ataque cibernético induz você a se hackear. Veja como identificá-lo

Se a vítima mordeu a isca até agora, a carga last é uma versão ofuscada do DCRat, um trojan capaz de estabelecer acesso remoto, registrar pressionamentos de teclas, executar código malicioso por meio de processos legítimos e instalar cargas secundárias.

Os atacantes apostaram em alguns fatores para tornar esta campanha um sucesso. Primeiro, foi lançado durante a temporada de férias normalmente movimentada para a indústria hoteleira. Em segundo lugar, explora o Reserving.com, um web site que sofreu abusos no passado e continua well-liked entre os golpistas.

Os e-mails de phishing listam as tarifas dos quartos em euros, uma indicação de que os ataques têm como alvo hotéis e empresas similares na Europa. A inclusão do idioma russo no arquivo de construção do MS “v.venture” vincula a campanha a invasores russos que usam DCRat.

Como a campanha se destina à indústria hoteleira, o utilizador doméstico médio provavelmente não será afetado. Mas para organizações e indivíduos na mira, a Securonix oferece as seguintes dicas para combater a ameaça.

- Conscientização do usuário. Eduque seus funcionários sobre a tática ClickFix. Avise-os contra quaisquer e-mails que solicitem que colem código na caixa Executar do Home windows ou no terminal do PowerShell, especialmente se acionados por um BSOD ou outro tipo de erro.

- Cuidado com e-mails de phishing. Tenha cuidado com quaisquer e-mails que afirmem ser de serviços de hospitalidade como Reserving.com, especialmente aqueles com solicitações financeiras urgentes. Verifique todos esses e-mails por meio de canais oficiais, em vez de clicar nos hyperlinks incluídos.

- Monitorar o uso do MSBuild.exe. Configure o monitoramento para uso do arquivo MSBuild.exe. Certifique-se de que seu suporte técnico ou equipe de TI seja alertado sobre instâncias em que o MSBuild.exe executa arquivos de projeto a partir de pastas incomuns ou tenta iniciar conexões de rede externas.

- Monitore outros arquivos executáveis. Monitore outros arquivos executáveis legítimos, como aspnet_compiler.exe, RegSvcs.exe e RegAsm.exe. Procure qualquer atividade estranha ou incomum, como estabelecer conexões de rede de saída para endereços IP desconhecidos através de portas incomuns.

- Monitore arquivos suspeitos. Configure o monitoramento para procurar a criação de tipos de arquivos suspeitos, como arquivos .proj e .exe. Preste atenção especial se esses arquivos forem criados na pasta ProgramData do Home windows ou na pasta de inicialização do Home windows.

- Habilitar o log do PowerShell. Configure o log de bloco de scripts do PowerShell no Visualizador de eventos do Home windows (ID de evento 4104) para registrar e analisar o conteúdo dos scripts executados.