As plataformas CX processam bilhões de interações não estruturadas por ano: formulários de pesquisa, websites de avaliação, feeds sociais, transcrições de name middle, tudo fluindo para mecanismos de IA que acionam fluxos de trabalho automatizados relacionados à folha de pagamento, CRM e sistemas de pagamento. Nenhuma ferramenta na pilha de um líder de centro de operações de segurança inspeciona o que o mecanismo de IA de uma plataforma CX está ingerindo, e os invasores descobriram isso. Eles envenenam os dados que os alimentam, e a IA causa os danos por eles.

A violação do Salesloft/Drift em agosto de 2025 provou exatamente isso. Atacantes ambiente GitHub da Salesloft comprometidoroubou tokens OAuth do chatbot Drift e acessou ambientes do Salesforce em mais de 700 organizações, incluindo Cloudflare, Palo Alto Networks e Zscaler. Então dados roubados digitalizados para chaves AWS, tokens Snowflake e senhas de texto simples. E nenhum malware foi implantado.

Essa lacuna é maior do que a maioria dos líderes de segurança imagina: 98% das organizações têm um programa de prevenção contra perda de dados (DLP), mas apenas 6% têm recursos dedicadosde acordo com o relatório Voice of the CISO 2025 da Proofpoint, que entrevistou 1.600 CISOs em 16 países. E 81% das invasões interativas agora use acesso legítimo em vez de malware, de acordo com o Relatório de caça a ameaças de 2025 da CrowdStrike. As intrusões na nuvem aumentaram 136% no primeiro semestre de 2025.

“A maioria das equipes de segurança ainda classifica as plataformas de gerenciamento de experiência como ‘ferramentas de pesquisa’, que estão no mesmo nível de risco de um aplicativo de gerenciamento de projetos”, disse Assaf Keren, diretor de segurança da Qualtrics e ex-CISO do PayPal, à VentureBeat em uma entrevista recente. “Esta é uma categorização incorreta massiva. Essas plataformas agora se conectam ao HRIS, ao CRM e aos mecanismos de remuneração.” Processos sozinhos da Qualtrics 3,5 bilhões de interações anualmenteum número que a empresa diz ter duplicado desde 2023. Organizações não posso me dar ao luxo de pular etapas na integridade da entrada assim que a IA entrar no fluxo de trabalho.

VentureBeat passou várias semanas entrevistando líderes de segurança que trabalham para preencher essa lacuna. Seis falhas de controle surgiram em todas as conversas.

Seis pontos cegos entre a pilha de segurança e o mecanismo de IA

1. O DLP não consegue ver dados de sentimento não estruturados saindo por meio de chamadas de API padrão

A maioria das políticas de DLP classifica informações estruturadas de identificação pessoal (PII): nomes, e-mails e dados de pagamento. As respostas CX em texto aberto contêm reclamações salariais, revelações de saúde e críticas de executivos. Nenhum corresponde aos padrões PII padrão. Quando uma ferramenta de IA de terceiros extrai esses dados, a exportação parece uma chamada de API de rotina. O DLP nunca é acionado.

2. Os tokens Zombie API de campanhas concluídas ainda estão ativos

Um exemplo:MA arketing executou uma campanha CX há seis meses e a campanha terminou. Mas os tokens OAuth que conectam a plataforma CX ao HRIS, CRM e sistemas de pagamento nunca foram revogados. Isso significa que cada um é um caminho de movimento lateral aberto.

O CISO do JPMorgan Chase, Patrick Opet, sinalizou esse risco em seu Carta aberta de abril de 2025alertando que os modelos de integração SaaS criam “confiança explícita de fator único entre sistemas” por meio de tokens “protegidos inadequadamente… vulneráveis a roubo e reutilização”.

3. Os canais de entrada públicos não têm mitigação de bot antes que os dados cheguem ao mecanismo de IA

Um firewall de aplicativo da internet inspeciona cargas HTTP para um aplicativo da internet, mas nenhuma dessa cobertura se estende a uma revisão da Trustpilot, uma classificação do Google Maps ou uma resposta de pesquisa de texto aberto que uma plataforma CX ingere como entrada legítima. O sentimento fraudulento que inunda esses canais é invisível aos controles de perímetro. A VentureBeat perguntou aos líderes e fornecedores de segurança se alguém cobre a integridade do canal de entrada para fontes de dados públicas que alimentam mecanismos CX AI; acontece que a categoria ainda não existe.

4. O movimento lateral de uma plataforma CX comprometida é executado por meio de chamadas de API aprovadas

“Os adversários não estão invadindo, eles estão fazendo login”, disse Daniel Bernard, diretor de negócios da CrowdStrike, ao VentureBeat em entrevista exclusiva. “É um login válido. Então, do ponto de vista do ISV de terceiros, você tem uma página de login e autenticação de dois fatores. O que mais você quer de nós?”

A ameaça estende-se igualmente às identidades humanas e não humanas. Bernard descreveu o seguinte: “De repente, terabytes de dados estão sendo exportados. É um uso fora do padrão. Ele está indo a lugares onde esse usuário não ia antes.” UM informações de segurança e gerenciamento de eventos (SIEM) vê a autenticação ser bem-sucedida. Ele não vê essa mudança comportamental. Sem o que Bernard chamou de “gerenciamento de postura de software program” cobrindo plataformas CX, o movimento lateral passa por conexões que a equipe de segurança já aprovou.

5. Usuários não técnicos possuem privilégios de administrador que ninguém analisa

As equipes de advertising, RH e sucesso do cliente configuram integrações CX porque precisam de velocidade, mas a equipe SOC talvez nunca as veja. A segurança tem que ser um facilitador, diz Keren, ou as equipes podem contorná-la. Qualquer organização que não consiga produzir um inventário atual de cada integração da plataforma CX e das credenciais de administrador por trás delas terá exposição ao administrador sombra.

6. O suggestions de texto aberto chega ao banco de dados antes que as PII sejam mascaradas

As pesquisas com funcionários capturam reclamações sobre gerentes por nome, queixas salariais e revelações de saúde. O suggestions do cliente é igualmente exposto: detalhes da conta, histórico de compras, disputas de serviço. Nada disso atinge um classificador PII estruturado porque chega como texto livre. Se uma violação a expor, os invasores obtêm informações pessoais desmascaradas ao longo do caminho de movimento lateral.

Ninguém é dono dessa lacuna

Essas seis falhas compartilham uma causa raiz: o gerenciamento da postura de segurança SaaS amadureceu para Salesforce, ServiceNow e outras plataformas empresariais. As plataformas CX nunca receberam o mesmo tratamento. Ninguém monitora a atividade, as permissões ou as configurações do usuário dentro de uma plataforma de gerenciamento de experiência e a aplicação de políticas nos fluxos de trabalho de IA que processam dados que não existem. Quando entradas acionadas por bot ou exportações de dados anômalas atingem a camada de aplicativo CX, nada as detecta.

As equipes de segurança estão respondendo com o que têm. Alguns estão estendendo as ferramentas SSPM para cobrir configurações e permissões da plataforma CX. Os gateways de segurança de API oferecem outro caminho, inspecionando escopos de tokens e fluxos de dados entre plataformas CX e sistemas downstream. Equipes centradas em identidade estão aplicando controles de acesso estilo CASB a contas de administrador CX.

Nenhuma dessas abordagens oferece o que a segurança da camada CX realmente exige: monitoramento contínuo de quem está acessando os dados de experiência, visibilidade em tempo actual de configurações incorretas antes que se tornem caminhos de movimento laterais e proteção automatizada que aplica políticas sem esperar por um ciclo de revisão trimestral.

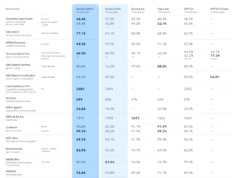

A primeira integração desenvolvida especificamente para essa lacuna conecta o gerenciamento de postura diretamente à camada CX, dando às equipes de segurança a mesma cobertura sobre atividades de programa, configurações e acesso a dados que elas já esperam para Salesforce ou ServiceNow. O Falcon Defend da CrowdStrike e a plataforma Qualtrics XM são a combinação por trás disso. Os líderes de segurança entrevistados pela VentureBeat disseram que este é o controle que eles vêm construindo manualmente – e perdendo o sono.

As equipes de segurança do raio de explosão não estão medindo

A maioria das organizações mapeou o raio técnico da explosão. “Mas não o raio de explosão do negócio”, disse Keren. Quando um mecanismo de IA aciona um ajuste de compensação com base em dados envenenados, o dano não é um incidente de segurança. É uma decisão de negócios errada executada na velocidade da máquina. Essa lacuna fica entre o CISO, o CIO e o proprietário da unidade de negócios. Hoje ninguém é dono disso.

“Quando usamos dados para tomar decisões de negócios, esses dados devem estar corretos”, disse Keren.

Execute a auditoria e comece com os tokens zumbis. É aí que começam as violações em escala de deriva. Comece com uma janela de validação de 30 dias. A IA não vai esperar.